わずか数秒でテスラ・モデルSを盗み出せるキーレスエントリーシステムの脆弱性が発覚

ベルギーにあるルーヴァン・カトリック大学のCOSIC(コンピューターセキュリティと産業暗号)研究チームが、テスラのモデルSのキーレスエントリーシステムを数秒でハックする方法を発見しました。

Onderzoekers kraken contactloze sleutel van Tesla - KU Leuven Nieuws

https://nieuws.kuleuven.be/nl/2018/onderzoekers-kraken-contactloze-sleutel-van-tesla/view

Hackers Can Steal a Tesla Model S in Seconds by Cloning Its Key Fob | WIRED

https://www.wired.com/story/hackers-steal-tesla-model-s-seconds-key-fob

実際にどういった方法なのかは以下のムービーを見るとわかります。

COSIC researchers hack Tesla Model S key fob - YouTube

モデルSが充電スタンドにやってきました。

運転手は車の充電を開始すると……

ふらっと車を離れてしまいました。

その隙を狙って、不審な器具を持った男が登場。器具は、無線信号を送受信する「YARD Stick One」と「PROXMARK」、シングルボードコンピューター・Raspberry Piで構成されています。制作費用はおよそ600ドル(約6万7000円)。

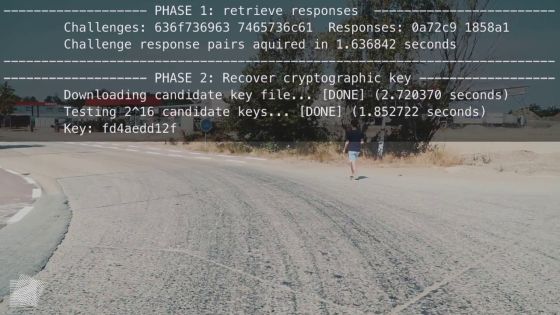

研究チームは、モデルSのキーレスエントリーシステムがPektron製で、キーフォブコードの暗号化に40ビット暗号が使われており、キーフォブから2つのコードを得られれば暗号鍵を探索することが可能であることを発見。そこで、コードの組み合わせを網羅する6TBのテーブルを作成。まず車に接近した男は、車固有の無線IDを取得。

続いて、運転手にそっと接近し、先ほど取得したIDを使ってキーフォブと2度通信を行い、コードを取得。

車のところへ戻る間に、テーブルを利用して暗号鍵の探索が行われています。

暗号鍵が見つかれば、あとは車のロックを解除する無線信号を飛ばすだけ。

キーフォブそのものに触れることなく、男はモデルSの解錠に成功。

モーターを始動させ……

走り去っていきました。

研究チームはこの脆弱性をテスラに報告済みで、テスラからはバグ発見の報奨金として1万ドル(約110万円)が支払われました。

なお、同じキーレスエントリーシステムはマクラーレン、フィスカー・カルマ、トライアンフでも使用されているとのことですが、研究チームは実験用の車体を手に入れられなかったため、モデルSと同じ脆弱性があるかどうかは確認できていないとのこと。

もし、この手のキーレスエントリーシステムを使っている場合、キーフォブを金属製の箱に入れておくとコードの盗難は困難になるとのことです。

・関連記事

遠隔操作で走行中のジープのエアコンを止めたりエンジンを切ったりする実験ムービー - GIGAZINE

スマホの通信を乗っ取って自動車を解錠してエンジンをかける脆弱性が発覚、GMはすでに対処済みを発表 - GIGAZINE

スマホから自動車を操る脆弱性がまた発覚、コルベットでブレーキ操作の実演デモが行われる - GIGAZINE

元スパイが恐怖の自動車ハッキングを実演、ブレーキやハンドルを操作するなど何でもあり - GIGAZINE

テスラがハッキングを防ぐ「セキュリティコード」をオープンソース化して他メーカーに公開の方針、デファクトスタンダード狙いか - GIGAZINE

テスラが自社で自動運転用のAIチップを開発、NVIDIAシステムの10倍の性能とマスクCEOは豪語 - GIGAZINE

・関連コンテンツ