ハッカーが匿名通信「Tor」に悪意のあるノードを追加し通信を傍受

匿名通信システムの「Tor」で使用されるノードに、悪意のあるハッカーが何千ものサーバーを追加し、ユーザーの通信を傍受していることが判明しました。セキュリティ研究者でTorのノードオペレーターでもあるnusenu氏が、情報を共有しています。

Tracking One Year of Malicious Tor Exit Relay Activities (Part II) | by nusenu | May, 2021 | Medium

https://nusenu.medium.com/tracking-one-year-of-malicious-tor-exit-relay-activities-part-ii-85c80875c5df

Tor security advisory: exit relays running sslstrip in May and June 2020 | Tor Blog

https://blog.torproject.org/bad-exit-relays-may-june-2020

Thousands of Tor exit nodes attacked cryptocurrency users over the past year | The Record by Recorded Future

https://therecord.media/thousands-of-tor-exit-nodes-attacked-cryptocurrency-users-over-the-past-year/

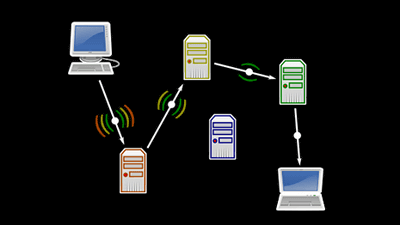

IPアドレスなどの情報を匿名化し通信を行えるシステム「Tor」はオープンソフトウェアとして2003年に開発されました。Torは通信経路に他のコンピューターなどの中継地点(リレーエージェント)を追加し、アクセス経路の出口以外を全て暗号化して発信源の匿名性を保つシステムです。Torがどのようにして匿名での通信を可能にしているのかについては、以下の記事を読むとわかります。

匿名通信「Tor」はどういう仕組みなのか分かりやすく解説 - GIGAZINE

Torによる匿名通信のカギ「リレー」とは、Torのソフトウェアを動作させている世界中のボランティアのコンピューターを指し、一般のユーザーはこのリレーのうちいくつかを経由してウェブサイトにアクセスする仕組みになっています。nusenu氏によると、2020年1月頃からハッカーがリレーの種類の1つ「出口リレー」として数千ものサーバーを追加し始め、2021年2月には出口リレーのうち27%以上を占めるまでになったとのこと。ハッカーは仮想通貨を扱うウェブサイトへのトラフィックを識別し、SSLストリッピング攻撃という手法でHTTPSをHTTPにダウングレードしてユーザーの通信を傍受しているとのこと。

このハッカーの試みは1年以上にわたって続けられましたが、Tor管理者らによって何度か阻止されていました。2020年8月、2020年11月にTorチームがサーバーのシャットダウンを行ったものの、ハッカーは活動を続けており、2021年2月には出口リレーの27%を占めるまでになっています。その後もシャットダウンが行われましたが、2021年5月の初めに突然1000台以上のサーバーが出口リレーとして追加されるという事態も記録されています。nusenu氏によると、2021年5月5日の時点で、このハッカーは出口リレーのうち4%~6%を管理しており、SSLストリッピング攻撃が続けられているとのこと。

Torチームは一連の攻撃を受け、ネットワークをより堅固にするための取り組みを続けていくと語っています。

・関連記事

匿名通信システム「Tor」を使うのに知っておくべき7つのこと - GIGAZINE

匿名アクセスを可能にする「Tor」の前開発者がFBIのためにTorユーザーをハックするマルウェアを開発していたことが判明 - GIGAZINE

ネット通信を匿名化する「Tor」とFirefoxの開発元「Mozilla」が提携 - GIGAZINE

匿名通信システム「Tor」を自宅のモデムにつなぐだけで実現できるルーター「anonabox」 - GIGAZINE

・関連コンテンツ